В ходе работы понемногу коснемся каждого из разделов. К сожалению, количество информации по каждому из них велико и на одной-двух страницах не уместится. Постараюсь быть краткой, насколько это возможно. Но в начале статьи без официоза нам не обойтись. Итак, проведение работы по оценке угроз предусмотрено целым рядом нормативно-правовых актов (далее – НПА): это часть 2 статьи 19 закона №152-ФЗ; приказы ФСТЭК России – от 18 февраля 2013г. № 21, от 11 февраля 2013г. №17, от 14 марта 2014г. №31, от 25 декабря 2017г. №239. Обязанность формирования и утверждения руководителем оператора совокупности предположений о возможностях, которые могут использоваться при создании способов, подготовке и проведении атак (с последующим определением на этой основе и с учетом типа актуальных угроз требуемого класса СКЗИ) также установлена приказом ФСБ России от 10 июля 2014 г. № 378.

Иными словами, провести оценку угроз необходимо любой организации, которая является оператором ИСПДн (информационных систем персональных данных), не говоря уже о субъектах КИИ. При разработке необходимо руководствоваться методическим документом «Методика оценки угроз безопасности информации» (далее – Методика), утвержден ФСТЭК России 5 февраля 2021 г.

По итогам проведенной работы разрабатывается такой документ, как Модель угроз, на основании которого впоследствии создается проект системы защиты.

Поскольку работа по оценке угроз безопасности достаточно объемная и кропотливая, в одной статье мы не сможем раскрыть все тонкости и нюансы. Поэтому будем делать это поэтапно. И первая статья будет посвящена «виновникам торжества» – нарушителям.

«Каждый ИБ-шник должен быть немножечко параноиком»

От автора

В чем заключается работа специалиста по ИБ или отдела (если на таковой нашлись штатные единицы и финансирование)? Нет, отнюдь не в злобном хихиканье при сотворении козней против добрых беззащитных пользователей.

Давайте разберемся, почему руководители организации и рядовые сотрудники, слыша это словосочетание («информационная безопасность»), кривятся как от зубной боли. У многих в голове складывается такая картинка:

ИБ-шник – это человек, который отключает доступ к социальным сетям, некоторым – даже полностью перекрывает доступ к сети интернет, постоянно подсовывает какие-то непонятные формы, которые надо подписать, заставляет с привычного Windows и Microsoft Office переходить на какие-то непонятные и неизвестные решения, к которым еще надо приспособиться и т.д. и т.п.

А вот зачем все эти манипуляции производятся, знают далеко не все. И почему-то не спешат разбираться в этом вопросе. Очень уж много страшных НПА и ГОСТов таятся за этими двумя буквами аббревиатуры – ИБ.

Некоторые рассуждают примерно так: «А зачем мне со всем этим затеваться? Мы – мелкая контора. Кому нужны наши компьютеры? Какой интерес я представляю для хакеров? Да что у нас может произойти?!» Несмотря на повсеместное применение цифровых технологий, компьютерные злодеи почему-то кажутся вымышленными персонажами американских фильмов (ну вроде наивных «Хакеров» 1995 года J), безумно далекими от реальной жизни. Увы, это далеко не так. И, к сожалению, за голову начинают хвататься только после того, как это самое «ЧТО» уже произошло.

Почему – расскажу далее.

1. Первое, что необходимо понимать (п. 5.1.5 Методики) нарушители имеют разные уровни компетентности, оснащенности ресурсами и мотивации для реализации угроз безопасности информации. Совокупность данных характеристик определяет уровень возможностей нарушителей по реализации угроз безопасности информации.

В зависимости от уровня возможностей нарушители подразделяются на нарушителей, обладающих:

— базовыми возможностями по реализации угроз безопасности;

— базовыми повышенными возможностями по реализации УБИ;

— средними возможностями по реализации УБИ;

— высокими возможностями по реализации УБИ.

Для одной системы или сети актуальными могут являться нарушители, имеющие разные уровни возможностей.

Уровни возможностей нарушителей по реализации УБИ приведены в приложении 8 к Методике (это и другие приложения приведены в конце статьи).

2. В зависимости от имеющихся прав и условий по доступу к системам и сетям нарушители подразделяются на две категории – внешние и внутренние (п. 5.1.6 Методики):

— внешние нарушители – нарушители, не имеющие прав доступа в контролируемую (охраняемую) зону (территорию) и (или) полномочий по доступу к информационным ресурсам и компонентам систем и сетей, требующим авторизации;

— внутренние нарушители – нарушители, имеющие права доступа в контролируемую (охраняемую) зону (территорию) и (или) полномочия по автоматизированному доступу к информационным ресурсам и компонентам систем и сетей.

«Как же так?» – возопит читатель, – «Какие такие внутренние нарушители? Мы хакеров всяких на работу не брали!». А и не надо. Много ли вреда может нанести сотрудник, который без всякого злого умысла принес на работу флешку, например, фотографии с корпоратива скачать. А если он не в курсе, что на ней вирус? А если предприятие посчитало, что можно сэкономить на антивирусе? (Об этом, кстати, можно почитать здесь).

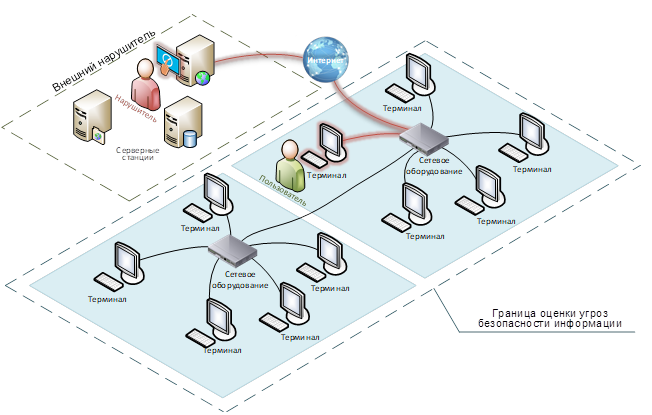

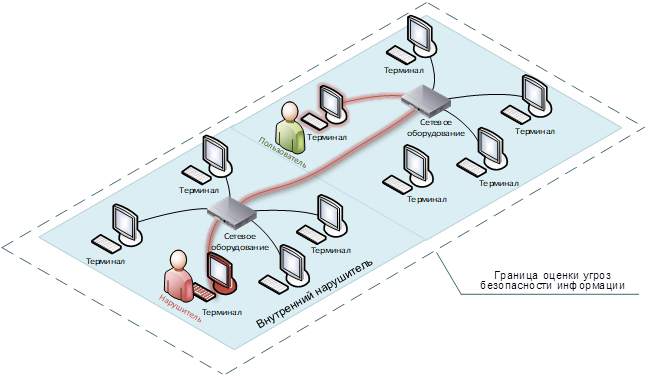

Для более наглядного примера, приведем два рисунка из Методики, которые отображают то, как может действовать внешний и внутренний нарушители:

безопасности информации

безопасности информации

Эти примеры очень наглядно показывают, что внутренние нарушители, порой, могут представлять гораздо более реальную угрозу, чем нарушители внешние.

Внутренние нарушители первоначально могут иметь разный уровень прав доступа – доступ в личный кабинет на сайте, исполнение обязанностей на автоматизированном рабочем месте, администрирование систем и сетей. К внутренним нарушителям относятся пользователи, имеющие как непривилегированные (пользовательские), так и привилегированные (административные) права доступа к информационным ресурсам и компонентам систем и сетей.

Внешние нарушители реализуют угрозы безопасности информации преднамеренно, с использованием программных, программно-аппаратных средств или без использования таковых. Внутренние нарушители реализуют угрозы безопасности информации: преднамеренно с использованием программных, программно-аппаратных средств или без использования таковых или непреднамеренно без использования программных, программно-аппаратных средств.

Итак, мы определились с тем, что нарушители могут обладать разными возможностями, а также иметь или не иметь доступ в контролируемую зону. Пришло время узнать, кто же может быть этим нарушителем?

3. В соответствии с п. 5.1.3 Методики, на основе анализа исходных данных, а также результатов оценки возможных целей реализации нарушителями угроз безопасности информации определяются виды нарушителей, актуальных для систем и сетей. (Возможные цели реализации угроз приведены в Приложении 6 к Методике; с примерами оценки целей реализации нарушителями угроз в зависимости от возможных негативных последствий и видов ущерба от их реализации можно ознакомиться в Приложении 7).

Основными видами нарушителей, подлежащих оценке, являются:

— специальные службы иностранных государств;

— террористические, экстремистские группировки;

— преступные группы (криминальные структуры);

— отдельные физические лица (хакеры);

— конкурирующие организации;

— разработчики программных, программно-аппаратных средств;

— лица, обеспечивающие поставку программных, программно-аппаратных средств, обеспечивающих систем;

— поставщики услуг связи, вычислительных услуг;

— лица, привлекаемые для установки, настройки, испытаний, пусконаладочных и иных видов работ;

— лица, обеспечивающие функционирование систем и сетей или обеспечивающих систем оператора (администрация, охрана, уборщики и др.);

— авторизованные пользователи систем и сетей;

— системные администраторы и администраторы безопасности;

— бывшие (уволенные) работники (пользователи).

Указанные виды нарушителей могут быть дополнены иными нарушителями с учетом особенностей области деятельности, в которой функционируют системы и сети.

Возвращаясь к вопросу о том «Да кому мы нужны?». А ведь целью злоумышленника может быть банальное желание самоутвердиться, повысить свой статус, привлечь к себе внимание. Ну не Пентагон же ему взламывать в начале своей карьеры?! В связи с этим, вспоминается старый добрый фильм.

И да, если Вы не хотите быть кошечкой мишенью начинающих хакеров для оттачивания навыков взлома, то необходимо ответственно подойти к оценке угроз и построению системы защиты.

Кстати, интересный момент – если Вы откроете Приложение 8 к Методике (прим. если что, оно есть под статьей), то обратите внимание, что те самые пресловутые хакеры находятся в одной группе с «лицами, обеспечивающими функционирование систем и сетей или обеспечивающих систем», к которым относятся сотрудники организации – настоящие или бывшие – или, например, условные охранник дядя Петя и добрая уборщица тетя Маша.

Помните, выше уже говорилось о том, что внутренний нарушитель может нести угрозу большую, чем внешний. И если хакеру необходимо приложить достаточно много усилий (у Вас ведь, конечно же, соблюдаются требования по безопасности сетей? Есть межсетевой экран, работает антивирус. Ну ведь так?), то тете Маше достаточно просто махнуть шваброй или разлить ведро воды на системный блок. Относится ли это к угрозам безопасности информации? Разумеется! Ведь в этом случае может выйти из строя системный блок, может быть потеряна информация. А если это рабочее место закупщика и сегодня – последний день подписания контракта или размещения протокола по результатам закупки?

Причем если это произошло нечаянно, то это «непреднамеренные, неосторожные или неквалифицированные действия». Но вот если к тете Маше подошел доброжелатель и предложил за 5000 рублей на пять минут вставить флешку в «воооон тот компьютер» и она на это согласилась, то это уже «получение финансовой или иной материальной выгоды». А уж говорить о том, что может натворить обиженный на руководство бывший работник… Особенно в случае, если в организации недостаточно внимания уделяется защите аутентификационной информации и после увольнения сотрудников не проводятся соответствующие мероприятия. А если этим обиженным будет системный администратор?

Также при определении источников угроз безопасности информации необходимо принимать современные реалии и предусматривать, в частности, случаи, когда внешние и внутренние нарушители могут иметь повышенную мотивацию (на фоне личных взглядов и убеждений, например), и преднамеренно реализовывать угрозы безопасности информации. Особенно это касается деятельности государственных и муниципальных органов, доступ к сетям и системам которых сейчас представляет особый интерес для нарушителей.

Кроме того, необходимо учитывать, что такие виды нарушителей как специальные службы иностранных государств и террористические, экстремистские группировки могут привлекать (входить в сговор) внутренних нарушителей, в том числе обладающих привилегированными правами доступа. В этом случае уровень возможностей актуальных нарушителей будет определяться совокупностью возможностей нарушителей, входящих в сговор (более подробно про возможности сговора в примечании к таблице Приложения 6 Методики). Нарушители признаются актуальными для систем и сетей, когда возможные цели реализации ими угроз безопасности информации могут привести к определенным для систем и сетей негативным последствиям и соответствующим рискам (видам ущерба). О видах ущерба и воздействий мы поговорим в следующих статьях.

Приведу пример, как определяются актуальные нарушители.

«Если хочешь поймать десантника, нужно думать как фонтан»

У Вашей организации есть доступ к гостайне или в процессе нарушения деятельности возможны значительные последствия в экономической, экологической, социальной сфере? Значит спецслужбы иностранных государств и террористические группировки могут быть для Вас актуальными нарушителями. Если нет – тогда и рассматривать их не стоит. Если проводим оценку для госструктуры, то исключим конкурентов (ну ведь вряд ли, например, одно управление пенсионного фонда будет соперничать с другим и пытаться украсть базу данных клиентов). Привлекаются ли для установки, настройки и обслуживания ПО и техники сторонние специалисты? Нет – тогда вычеркиваем их из списка потенциальных нарушителей. Как видите, работа достаточно сложная и в какой-то степени творческая. Проводится она по итогам аудита информационной безопасности, в ходе которого определяются, в том числе, и потенциальные нарушители.

При оценке угроз безопасности информации (разработке Модели угроз) необходимо, в первую очередь, понимать кто и каким образом может реализовать ту или иную угрозу. Только тогда можно подготовить качественное техническое задание для создания системы защиты информации. Ведь Модель угроз разрабатывается именно для того, чтобы понимать, от каких угроз эта система должна защищать, а какие угрозы являются неактуальными.

А можно не морочить себе голову и не проводить все эти мероприятия? Ну, в принципе, можно создать систему защиты, которая «закроет сразу и от всего». Но, во-первых, она будет баснословно дорога, а во-вторых, смогут ли Ваши сотрудники качественно выполнять свою работу? Не будут ли рабочие станции работать медленнее, чем это допустимо? К тому же нужно принять во внимание совместимость ПО и техники. Как говорится: «Лекарство не должно быть опаснее болезни».

Если подытожить все, что изложено выше, в чем же заключается работа специалиста по информационной безопасности или отдела (если на таковой нашлись штатные единицы и финансирование)? Ответ таков – сделать работу безопасной, но комфортной для пользователей. И разработка Модели угроз – первый шаг на пути к этому.

Если Вы не обладаете необходимыми знаниями или у Вас в штате нет обученного специалиста, можно привлечь организацию, которая проведет аудит и по результатам обследования разработает Модель угроз информационной безопасности (кстати, сделать это можно здесь). Мы всегда рады помочь Вам в решении любых вопросов, касающихся информационной безопасности.

P.S. Ниже те самые приложения, о которых говорили в статье 😉